安全设备培训

雷池——WAF

waf部署模式

反向代理

适合客户

修改其他设备的难度比较小的客户

业务没有要求必须获取socket为源ip

业务没有突增需求

业务可以接受改变现有网络拓扑

模式特性

需要调整网络拓扑之后,流量才能到waf

支持SSL证书卸载

支持定制拦截页面

支持bot防护

支持链路聚合&vlan

改变源IP&源端口&源mac

不支持链路的硬件bypass,设备宕机后需要前端有http健康检查机制切流量

路由代理

基本和反向代理一致

希望通过反向代理进行请求检测,而业务服务器需要直接从socket拿到客户端IP;

客户有F5,F5按mac地址回源

改变源端口&源mac

模式特性

- 和反代基本一致

- 支持回源使用客户端真实IP

- 一般需要配合F5使用,F5启用auto last hop功能

透明代理

工作在七层

要求不改变现有网络拓扑

要求检测HTTPS流量;

模式特性

- 不改变现有网络拓

- 客户端和雷池建立握手,雷池使用客户端的IP作为源IP跟WEB Server建立TCP连接,对WEB2.Server完全透明;

- 雷池WAF作为中间人的角色,支持SSL证书卸载;

- 支持返回指定拦截页面

- 支持链路聚合/vlan

- 改变源端口(随机端口)

- 支持链路的硬件bypass (需要硬件支持)

- 区分IN流量和OUT流量(进出口不能接反)

- 支持bot防护

透明桥

网络层工作

适用客户:

要求不改变现有网络拓扑

有VLAN并且是单层VLAN

不要求检测HTTPS流量

要求对全部HTTP流量进行检测

不要求攻击拦截页面

模式特性

不改变现有网络拓扑

不改变源IP&源mac&源端口等

客户端和Web Server建立TCP

不支持SSL证书卸载,对非HTTP报文不检测直接放行

使用发送TCPReset报文或丢包的方式拦截攻击,不支持拦截页面

支持多进多出,链路聚合模式下雷池前后端设备协商聚合模式

支持链路的硬件bypass(需硬件支持)

不区分IN流量/OUT流量

服务器响应检测不能做阻断

流量镜像

适用客户

- 要求不改变网络拓扑和网络架构;

- 要求只对HTTP流量

- 不做阻断或不考虑阻断成功率

- 交换机支持镜像

模式特性

- 不原有网络拓扑

- 不支持https流量检测

- 但阻断成功率跟环境有一定关系;支持发送Rest来实现拦截模式,

- 不支持阻断拦截页面

- 要求交换机支持镜像功能

嵌入式

适用客户

- 要求不改变网络拓扑和网络架构 :

- 已经有nginx,且可以在nginx加模块nginx

- 如果加载第三方非开源模块,能够提供模块源码

模式特性

不改原有网络拓扑

支持https流量检测

需要在客户nainx上加载t1k模块;

部署前-信息收集

- 确定客户网络拓扑,了解客户网络中流量走向

- 流量中是否有HITPS流量

- 确定业务QPS、CPS的峰值

- 根据拓扑等确定部署模式

- 确定硬件雷池物理网卡类型:千兆电、千兆光、万兆光,是否bypass

- 根据以上信息和datasheet选适当的型号/软件机器配置

部署中-WAF调优

日志的分析与处理

1.日志分类

攻击检测日志

频率控制日志

扩展插件日志

策略调优原则

保证设备性能

设备性能是拦截效果的基础,设备性能太拉胯,一切调优都白搭

保证业务正常

在不阻断正常业务情况下,最大化阻断攻击请求

保证信息准确

记录到的日志等完整,准确。

系统配置相关

基础配置

- 服务器时间一定要准确

- syslog等告警尽量配置

- 如果有配置高可用,确认配置同步正常

- patch及时打上/引擎及时更新

站点配置

- IP获取方式一定要准确

- 记录访问日志,以便事后分析

常见攻击及漏洞自测

- 无害的常见攻击样例对配置好的WAF进行测试,查看系统是否能正常拦截并记录日志,分析误报和漏报情况。

- 对漏洞进行扫描(推荐免费的工具:xrav),检查系统和WAF对漏洞的防御情况。

- 雷池支持一些针对特定的框架、组件、服务的攻击检测

日志的分析与处理

日志筛选能力

- 以攻击检测日志为例:可从多个维度筛选 (ID、事件ID、国家和地区、省份、协议、来源IP、目的端口、域名、URL路径、攻击类型、风险等级、动作、时间等),并根据字段的不同可选择不同的筛选方式,如“包含”“不包含”、“”、等于”、“属于网段”等,普通筛选的多个筛选条件间是“与”的关系。

也可以进行基于es语句高级筛选

漏报拦截

确定有漏报,需要拦截

需要拦截指定可能存在隐患的请求如http://www.aaa.com/api/userlist?id=存在逻辑漏洞,waf默认策略不能做防护的

鼠标放到对应匹配项上边,可以显示该匹配项的解释如果不了解uri会匹配到啥,可以放上去看看解释

误报消除

确认漏报误报

漏报

多方研判:如果客户现场部署了多种设备,比如IPS,DS等安全设备,可以根据其他日志做综合分析

根据waf上的访问日志:疑似非客户正常业务,经客户确认

0day:如果爆发0day,且已知请求payload

误报

经客户确认误报:客户反馈有正常业务被拦截

疑似正常业务:通过检测日志研判可能是客户正常业务,经客户确认正常业务的

白名单:客户在做漏洞扫描,需要放行特定IP/业务

防护设置-规则

自定义规则调优的两个方向

- 降误报:如若业务本身有传]S、传Java、PHP序列化数据 ,以及传某种特定的SOL的完整语句等情况。可通过修改引擎模块配置或通过自定义规则加白来解决。

- 降漏报:通常为因地制宜的解决未支持的识别的CVE漏洞(有的漏洞利用方式不太好设定一个通用的规则去防护),以及过于宽松的防护设置。

根据实际应用场景来添加一些适用的规则时应考虑

- 该规则在当前业务下是否容易误报,若容易误报则只开观察模式。

- 仅添加匹配业务类型的规则,减少过多规则造成的性能损耗。

防护设置-引擎

基础的误报调优

- XSS、SQL注入攻击了解的业务情况,调整“非注入型攻击”配置,避免误报

- 判断是否有允许的机器人类型,可进行对应的配置,避免误报

通常发现和溯源会有得分,所以建议开启如下配置

- 关闭的检测模块可以打开,设置为只记录日志。

- 已开启的模块日志记录闯值调低。

- 打开HTTP响应处理

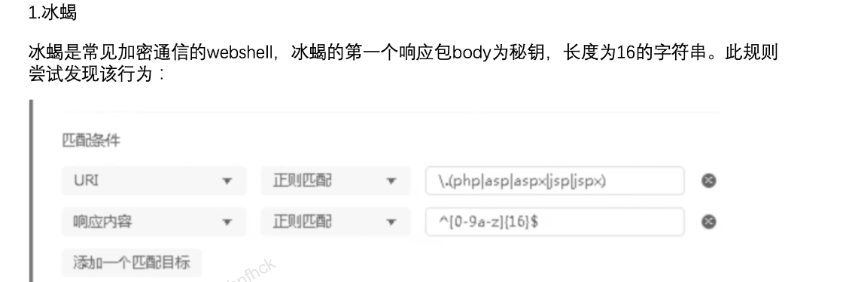

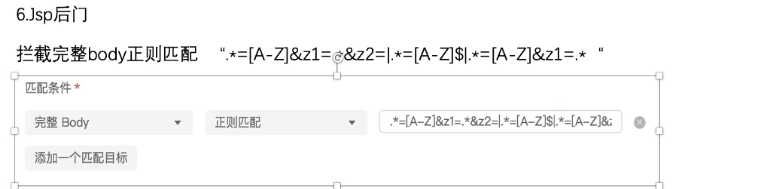

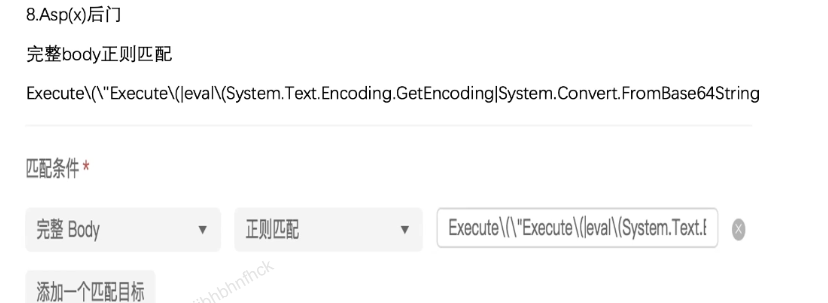

防护设置示例-规则之webshell

冰蝎示例

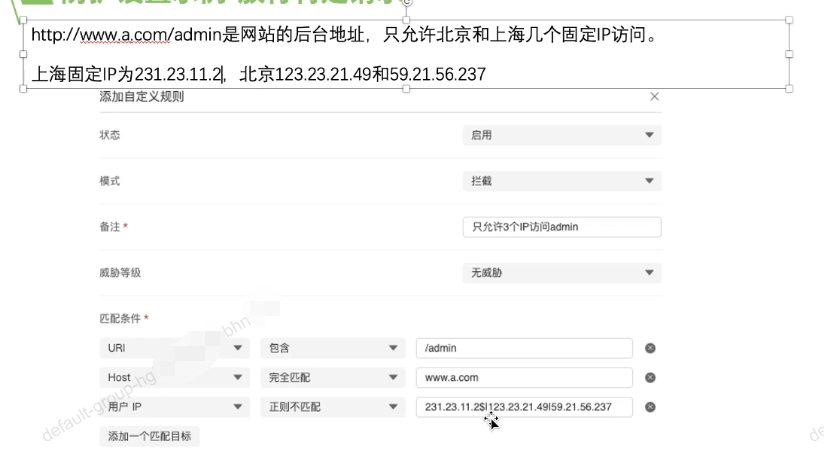

防护设置示例-放行特定请求

放行特定的ip

防护设置-访问频率控制

防止爆破

高级防护设置

1、配置主动的机器人检测,进行]S challenge或 滑块校验等方式

2、有人在进行目录爆破,高频返回404。此时可通过编写程序的方式来进行统计识别。雷池提供现成的插件,可调整的参数为:

- arg_limit 出现特殊状态码的最大次数

- arg_check_dur 过去几秒内

- arg_status 需要统计的状态码

3、设置高频攻击进行自动封禁。处理逻辑为:发现某IP在一定时间内进行了N次攻击则进行封禁雷池提供现成的插件进行防护。

4、对需重点防护的路径单独统计TOP请求和攻击信息,雷池提供现成的插件进行防护

OPENAPI

永不过期,可以二次开发

演练进行中

现场值守

信息收集

关注日志更新,关注威胁情报的更新

风险及优先级判断

根据日志信息,判断攻击行为的严重程度,是否需要即刻处理,是否需要深度分析。根据威胁情报的更新判断WAF是否有对应的调整。

深度分析

对于,可查看日志详情、联系前后行为进行深度分析。对于威胁情报进行深度分析,如IP的攻击行为、新漏洞的影响等。

处理

对于误报、漏报、新漏洞进行对应的策略调整,对于不明确的攻击行为进行持续的观察。

滤掉扫描器日志

扫描器没有隐藏自己的特征,会有很多告警,可在日志筛选处排除掉对应攻击类型

多设备联动

waf将攻击请求转发给蜜罐

waf将日志通过syslog转发给态势感知,态势感知根据多设备综合研判,再通过openapi方式转发给waf做自动封禁,提高封禁效率

网络管理-网络接口配置-工作组管理-添加一个工作组 可以看到工作模式

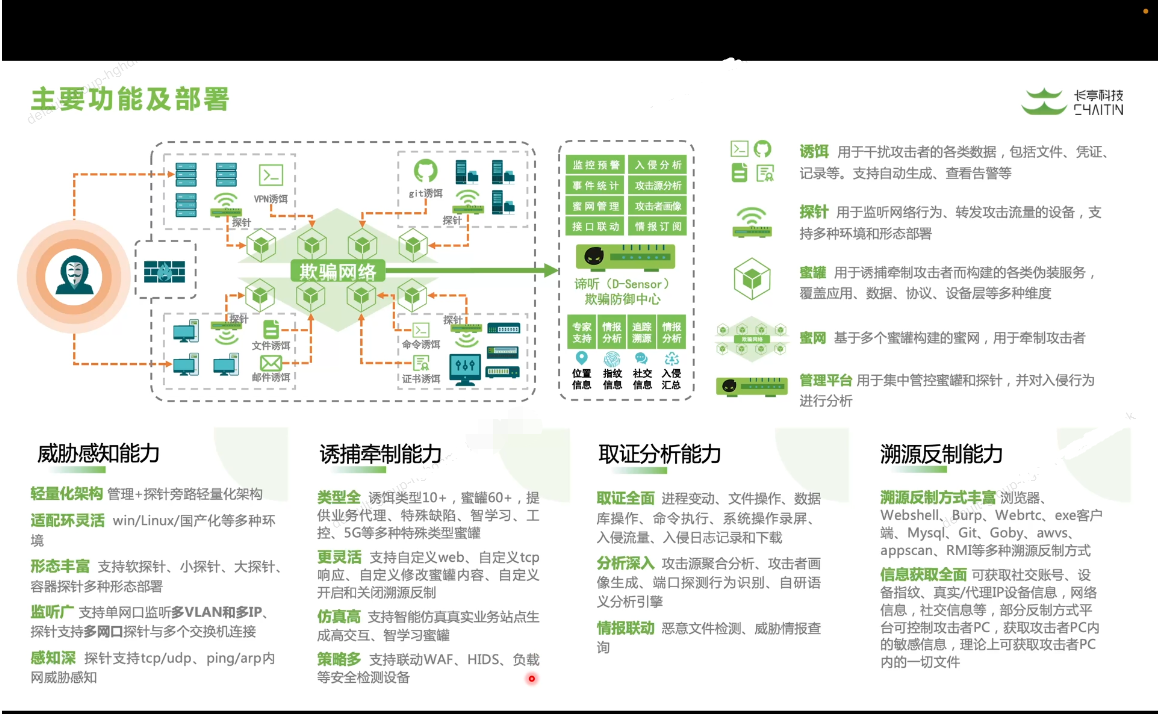

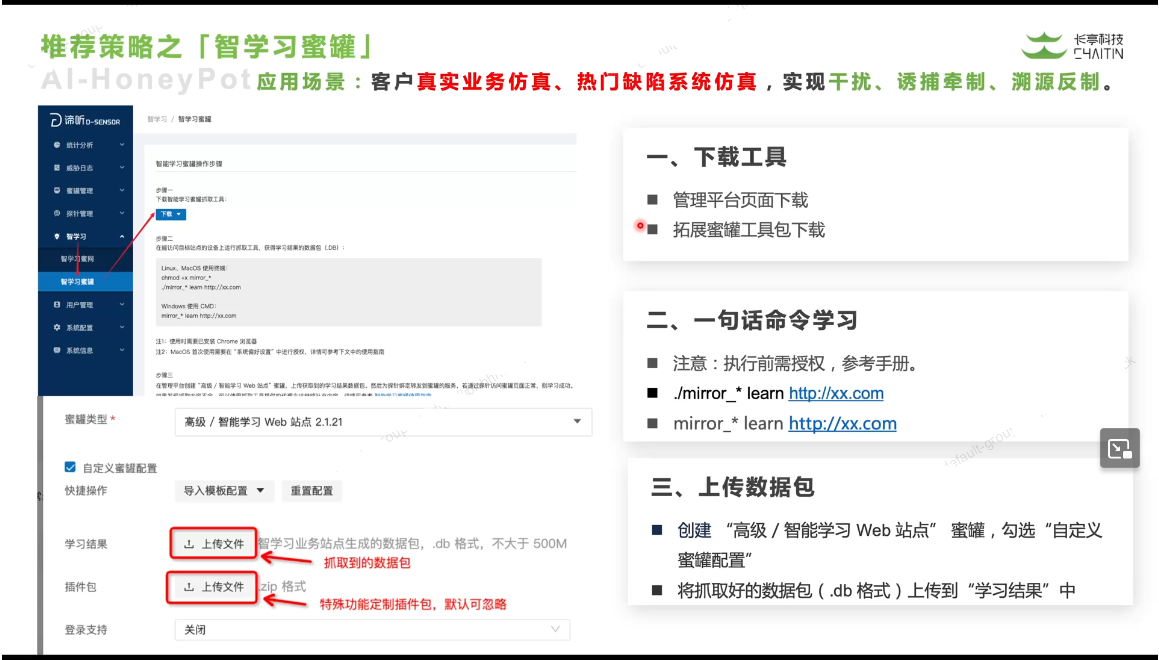

谛听——蜜罐

智学习蜜罐,真实业务仿真,热门缺陷系统仿真

策略配置最佳实践

洞鉴——

硬件和软件两个版本

443/80、9558端口(使用辅助工具必须开放此端口)

常用扫描策略

降低对业务的影响

,使用默认策略,默认三小时,3500w分钟以下,syn扫描,connet连接较慢,UA请求头,cookie,url小于3w,站点小于2000,主机小于2000,减少收集最大连接数,关闭模拟浏览器渲染,关闭允许爬父目录,只扫描严重和高危漏洞,可通过标签筛选,hw一般使用原理扫描插件

三小时

提升效率的方法

高效扫描,增加并发,降低子域名深度

关闭跳过不存活主机,使用默认端口组扫描,对存在的主机进行全端口扫描

漏洞详情-漏洞复测

业务管理功能简介

资产导入上限 ip1.3w,url1.2w

漏洞管理

删除,扫描,复测

生成任务,漏洞,资产,基线报表,默认模板只会生成漏洞权重大于50%的漏洞

报表导出,服务2w,端口2000,url3w,漏洞5w

系统管理功能简介

引擎管理,状态监控,用户管理,角色权限管理

万象——日志

原始日志,安全日志,安全告警

日志检索

全文检索,快速全量,条件筛选,高级筛选

语句and,or,%like%模糊匹配,where

ip资产,应用资产

日志展示

列表模式

概览模式

解码工具

事件调查

调查&告警

关联分析-编写规则

牧云

探针安装cpu不超过20%,内存不超过500mb

利用资产清点